O que é SIEM: guia completo para entender, aplicar e fortalecer sua segurança cibernética

O cenário das ameaças cibernéticas revela uma realidade preocupante. De acordo com o relatório da SonicWall, em 2022, houve um aumento significativo de 15% no registro de ataques cibernéticos em comparação com o ano anterior. Esses incidentes não apenas causaram danos, como perda de dados e interrupções nos negócios, mas em casos extremos, resultaram em consequências fatais.

Motivados por diversos fatores, como lucro financeiro, espionagem e sabotagem, os ataques cibernéticos são realizados por criminosos habilidosos que utilizam uma variedade de técnicas, incluindo malware, ransomware, phishing e outros.

A presença de ferramentas de segurança eficazes é essencial para enfrentar as sofisticadas ameaças cibernéticas. A eficácia dessas ferramentas requer uma abordagem abrangente, combinando medidas técnicas avançadas com iniciativas de conscientização.

Na prática, o SIEM funciona como a espinha dorsal da cibersegurança corporativa, oferecendo visibilidade total dos eventos em uma infraestrutura de TI e ajudando as equipes de segurança a identificar e neutralizar ameaças antes que causem danos.

O que é SIEM

O SIEM (Security Information and Event Management) é uma solução de segurança que coleta, centraliza e analisa dados de diferentes sistemas, permitindo detectar, investigar e responder a incidentes de segurança em tempo real.

Exemplo prático do uso do SIEM

Imagine um colaborador de logística que tenta deletar um arquivo crítico. O SIEM identifica a ação, gera um alerta e notifica a equipe de segurança em tempo real.

Com isso, é possível bloquear a atividade maliciosa, registrar o evento para auditoria e até configurar regras para futuras tentativas.

Esse exemplo mostra como o SIEM atua de forma proativa e preventiva na proteção de dados sensíveis.

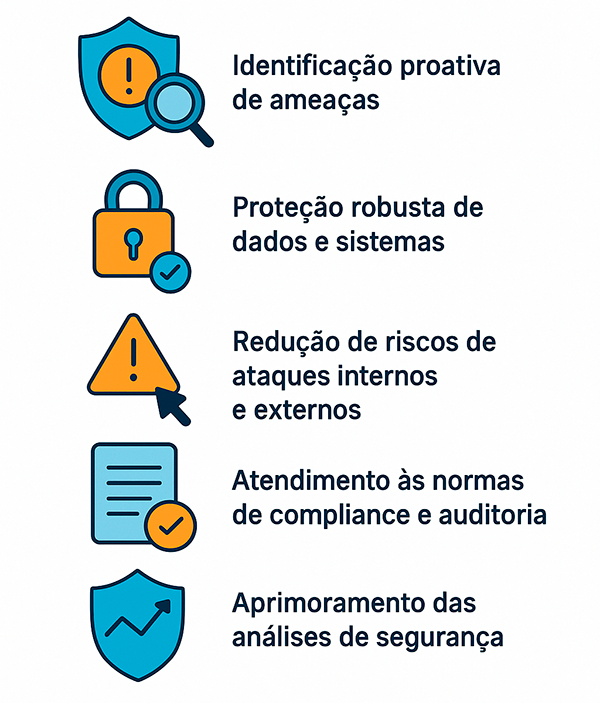

Quais são os benefícios do SIEM?

Adotar uma solução de SIEM traz vantagens diretas para a segurança da informação:

Melhoras práticas para implementação do SIEM

Planejamento

Uma implementação bem sucedida de um SIEM requer um planejamento cuidadoso. Aqui estão algumas práticas recomendadas:

Fases de implementação:

- Divida a implementação em etapas para facilitar a gestão e a avaliação do ambiente tecnológico.

- Identificar os principais requisitos e prioridades em cada etapa.

- Envolver todas as partes interessadas, desde a equipe de TI até os responsáveis pela segurança da informação.

Envolvimento das partes interessadas:

- Realizar reuniões regulares com as partes interessadas para obter feedback e garantir que as necessidades de todas as equipes sejam consideradas.

- Estabeleça uma comunicação transparente para manter todas as partes informadas sobre o andamento da melhoria.

Configuração Avançada

Uma configuração sólida é crucial para garantir a eficácia do SIEM. Algumas práticas recomendadas incluem:

Definir parâmetros de segurança:

- Personalizar os parâmetros de segurança de acordo com as características e necessidades específicas da organização.

- Ajustar as configurações para minimizar falsos positivos e negativos, otimizando a precisão do SIEM.

Políticas de retenção:

- Estabeleça políticas de retenção de dados que estejam em conformidade com regulamentações e requisitos internos.

- Configurar o SIEM para armazenar dados pelo tempo necessário, garantindo a disponibilidade de informações históricas relevantes.

Atualização e manutenção

Manter o SIEM atualizado e bem ajustado é fundamental para enfrentar ameaças em constante evolução. Algumas práticas recomendadas incluem:

Importância de Manter Atualizado:

- Certifique-se de manter o software do SIEM atualizado com as últimas correções de segurança e atualizações de recursos.

- Revise e aplique regularmente patches de segurança para proteger contra vulnerabilidades conhecidas.

Ajustes Periódicos:

- Realize revisões periódicas das configurações do SIEM para garantir que estejam alinhadas com as mudanças na infraestrutura e nos requisitos de segurança.

- Faça ajustes conforme necessário para melhorar a detecção de ameaças e a eficiência operacional.

Ao seguir essas práticas recomendadas, as organizações podem maximizar o valor de seu SIEM, fortalecendo a postura de segurança cibernética e garantindo uma resposta eficaz a eventos de segurança.

Diferenças entre SIEM, SOAR e UEBA

- SIEM é a espinha dorsal da segurança cibernética, concentrando-se na coleta, normalização e análise de dados de eventos de segurança em toda a infraestrutura digital. Sua capacidade de correlacionar informações em tempo real permite a detecção proativa de ameaças e a geração de alertas. Em resumo, o SIEM é a linha de frente na compreensão e resposta a eventos de segurança.

- SOAR (Orquestração, Automação e Resposta de Segurança) vai além da detecção e resposta, incorporando automação e orquestração para melhorar a eficiência operacional. Ele automatiza tarefas rotineiras, permitindo uma resposta mais rápida e eficaz a incidentes de segurança. O SOAR é a conexão entre a identificação de ameaças e a ação coordenada para neutralizá-las.

- UEBA (Análise de Comportamento de Usuários e Entidades) foca na análise do comportamento de usuários e entidades para identificar padrões anômalos que possam indicar atividades maliciosas. Ao monitorar e analisar comportamentos, como acessos incomuns ou mudanças repentinas de padrões, o UEBA melhora a detecção de ameaças internas e externas, oferecendo uma camada adicional de segurança baseada no comportamento.

Em resumo: SIEM detecta, SOAR responde e UEBA prevê comportamentos suspeitos.

Solução integrada: SIEM + SOAR + UEBA com Logpoint

O Logpoint combina as três tecnologias em uma única plataforma, permitindo monitoramento avançado de logs, alertas automatizados e segurança reforçada até em ambientes SAP.

Entre os principais diferenciais estão:

-

Identificação proativa de ameaças.

-

Melhor custo-benefício do mercado.

-

Reconhecimento em análises do Gartner.

-

Alertas pré-configurados e relatórios inteligentes.

O Logpoint estende sua eficácia para ambientes SAP, proporcionando uma visão integral dos eventos em sistemas, aplicativos e usuários. Com a capacidade de analisar logs de forma abrangente, oferece diagnósticos precisos, identificação de tendências e aprimoramento da segurança para ambientes SAP.

Em resumo, o Logpoint se destaca como uma solução de operações de segurança integrada, proporcionando uma monitorização eficaz da infraestrutura de TI, gerenciamento simplificado de políticas de segurança e controles, e total visibilidade do estado da infraestrutura. A escolha do Logpoint representa um passo estratégico em direção a uma postura de segurança cibernética robusta e proativa.

Explore as vantagens da Solução Logpoint e reforce sua proteção contra ameaças cibernéticas. Converse com um dos nossos especialistas através do e-mail contato@mindtek.com.br ou através do Whatsapp (21) 99146-6537.

Gostou de conteúdo?

Inscreva-se em nossa newsletter e receba novos conteúdos semanalmente:

O futuro da Inteligência Artificial: perspectivas e possibilidades

A Inteligência Artificial (IA) tem deixado de ser apenas

Como aplicar Mascaramento de dados usando Qlik Gold Client

Como aplicar Mascaramento de dados? Com o aumento

Privacidade dos dados nas redes sociais: Como seus dados estão sendo coletados, vendidos e manipulados

Privacidade de dados nas redes sociais Você acha